Llamamos malware a cualquier programa o software malicioso que puede afectar a un ordenador, celular o otro dispositivo, elaborado con una finalidad maligna, como:

- Troyanos

- Virus

- Gusanos

- Spyware

Se considera un tipo dañino de software si es destinado a acceder a un dispositivo sin el conocimiento y consentimiento del usuario. El término malware es muy utilizado por profesionales de la informática. Desde el inicio el software malicioso estaba prediseñado para el reconocimiento del público, por lo que los procesos dañinos del virus debían ser vistas por el usuario, además de una relevancia de daño en sus acciones, como el formateo del disco duro, la eliminación de archivos de gran importancia.

Sin embargo, la motivación económica de la gente ha echo que las amenazas informáticas pasen mas desapercibidas y ocultas e incluso mas potentes, debido a que hay organizaciones y grupos que desarrollan códigos maliciosos que posean el tiempo suficiente para robar y suplantar claves de seguridad y contraseñas, información, claves bancarias e incluso ventas de antivirus.

–

TIPOS DE SOFTWARE MALICIOSO

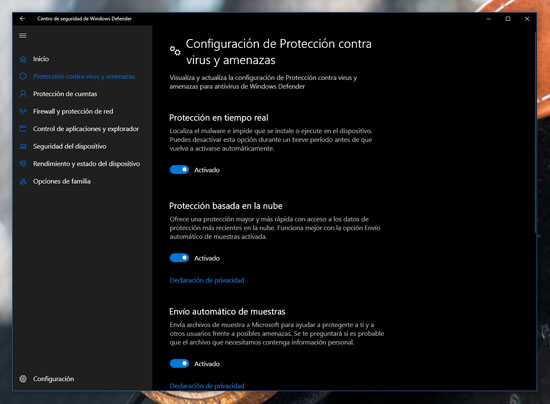

- Virus. Son programas maliciosos instalados en el ordenador sin un permiso o consentimiento del usuario, con la finalidad principal de causar daños y destrozos o modificar archivos. Poseen la capacidad de duplicarse para facilitar la transmisión de infección a otros equipos, además de no solo infectar a ordenadores, sino también a smartphones y servidores. Los ficheros ejecutables más populares de los virus tiene las extensiones: «.exe», «.bat», «.com»y algunos virus solo se activan mediante fechas. Los responsables de frenar los virus y vencerlos son los antivirus.

- Gusanos. Se tratan de programas con función maligna con el fin de colapsar la memoria sistemática mediante una reproducción constante, ocupando toda la memoria del sistema.

- Keylogger. Software cuya función es obtener y memorizar las pulsaciones realizadas en un teclado. Se utiliza para el espionaje remoto con la misión de obtener contraseñas de usuarios.

- Spyware. Software espía. Hay varios tipos:

- Hijackers: El Hijacking o secuestro de dominio es un tipo de ataque informático en el que los Hijackers son capaces de modificar la redirección de los servidores DNS. Esto significa que cuando un usuario quiera entrar a un dominio determinado, el DNS le devuelve una dirección de IP diferente, por tanto, carga otra página web. Estas, normalmente son páginas con malware y publicidad controlada por estos Hijackers.

- Troyanos: malware camuflado que se presenta al usuario como un programa inofensivo, pero que, al ejecutarlo, le brinda a un atacante acceso remoto al equipo infectado. El término troyano proviene del relato del caballo de Troya mencionado en la Odisea de homero. Los troyanos pueden realzar diferentes tareas, pero, en la mayoría de los casos, crean una puerta (backdoor) que permite la administración remota a un usuario no autorizado.

- Adware: es un software no deseado diseñado para mostrar anuncios en su pantalla, normalmente en un explorador. Algunos profesionales de la seguridad lo ven como un precursor de los PUP (programas potencialmente no deseados) de hoy en día. Normalmente, recurre a un método subrepticio: bien se hace pasar por legítimo, o bien mediante piggyback en otro programa para engañarlo e instalarse en su PC, tableta o dispositivo móvil. El adware genera beneficios a su programador desplegando automáticamente anuncios en la interfaz de usuario del software o en la pantalla emergente que salta durante el proceso de instalación. Y ahí es cuando le empiezan a salir dudosos programas

- Hackers: un hacker es simplemente un programador inteligente, experto en manipular o modificar un sistema o red informática, un hacker malicioso es alguien que utiliza sus conocimientos de informática para obtener acceso no autorizado a datos tales como información de tarjetas de crédito o imágenes personales, ya sea para diversión, beneficio, para causar daño o por otras razones. El hacking informático recurre a la manipulación de la conducta normal de un equipo y de los sistemas que tiene conectados. Esto se hace generalmente mediante scripts o programas que manipulan los datos que pasan a través de una conexión de red con el fin de acceder a la información del sistema. Las técnicas de hacking incluyen el uso de virus, gusanos, Troyanos, ransomware, secuestros del navegador, rootkits y ataques de denegación de servicio.

- Crackers: El cracker, es considerado un «vandálico virtual». Este utiliza sus conocimientos para invadir sistemas, descifrar claves y contraseñas de programas y algoritmos de encriptación, ya sea para poder correr juegos sin un CD-ROM, o generar una clave de registro falsa para un determinado programa, robar datos personales, o cometer otros ilícitos informáticos. Algunos intentan ganar dinero vendiendo la información robada, otros sólo lo hacen por fama o diversión. Es por ello que debemos ser extremadamente precavidos con el manejo de la información que tenemos almacenada en nuestra PC, y protegerla debidamente con algún buen sistema de seguridad.

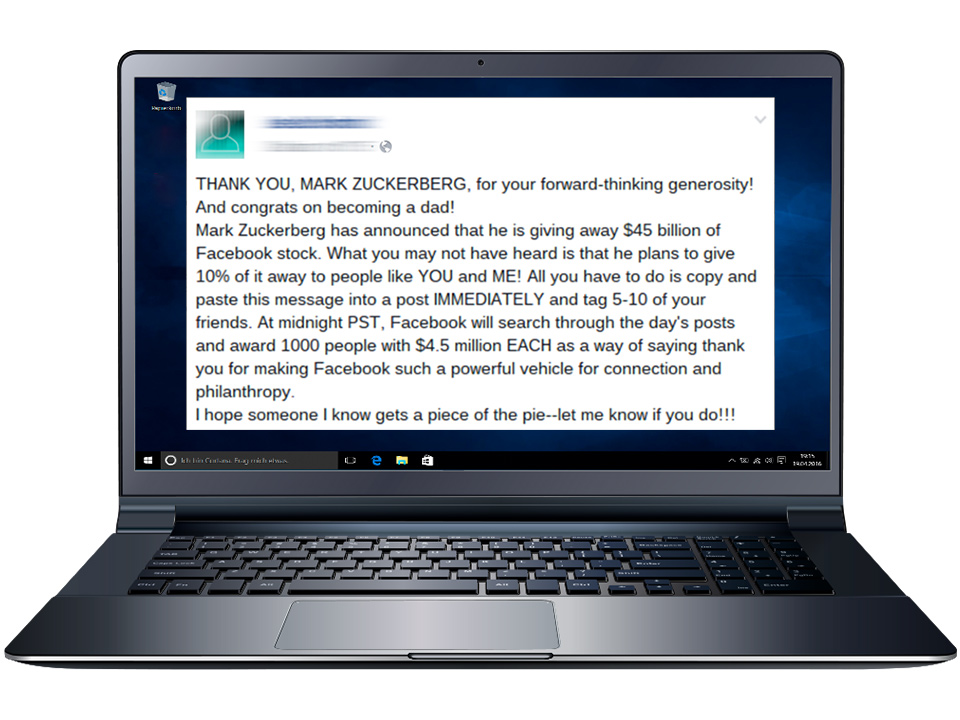

- Pharming y Phising: El pharming es una técnica que consiste en intentar engañar al usuario mediante (por lo general) un correo electrónico o un sitio web que se hace pasar por una empresa (normalmente bancarias o como PayPal) diciéndole que pulse en un enlace para poder arreglar un problema con su cuenta, ganar premios y otras cosas llamativas. El contenido es lo que menos importa, aquí lo más importante es que el usuario haga clic en su enlace, el cual llevara a una página que intentara simular a la del banco, en la cual se le pedirán al usuario su número de tarjeta, código de seguridad y más información bancaria. Por lo general se pueden distinguir por la poca calidad que tienen los correos o los sitios web. El phising es el conjunto de supuestos correos de la identidad bancaria del usuario donde se pide que confirmemos los datos de acceso a la cuenta.

- Cookies: Archivos de texto almacenados en un ordenador por medio del navegador cuando entramos en una determinada página web, para que dicha web lea los archivos en posteriores visitas. La segunda vez que visitemos una web de compras online desde el mismo ordenador ya estén completados algunos parámetros, tengamos la configuración que habíamos seleccionado en la visita anterior o incluso tengamos un saludo de bienvenida personalizado. Las cookies pueden ser consideradas spyware no malicioso.

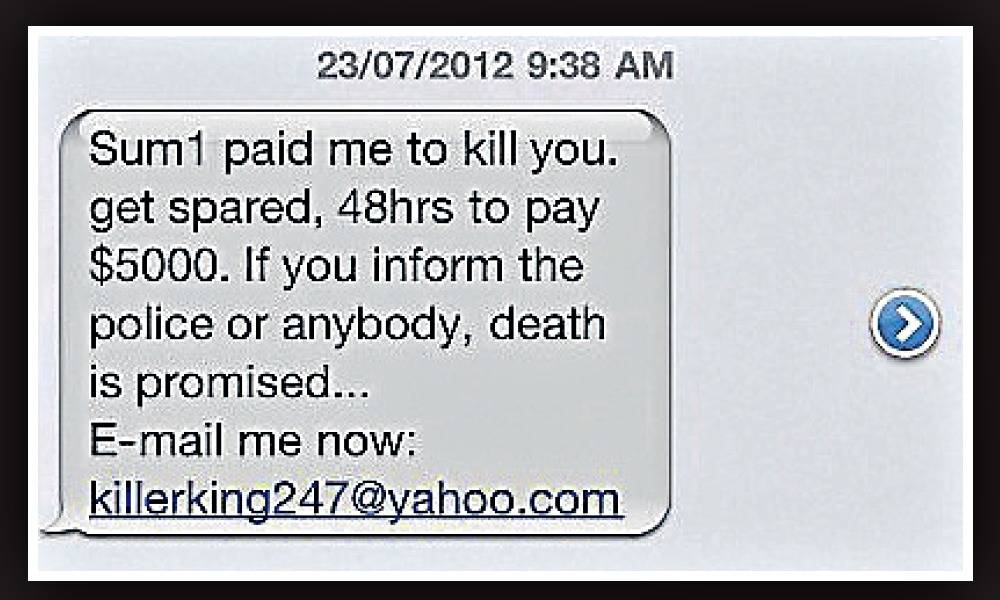

- Spam: Son mensajes de correo electrónico que inundan la red con la finalidad de anunciar productos, a veces de dudosa legalidad, para que los destinatarios los compren. Se envían de forma masiva porque está demostrado que uno de cada doce millones de los correos enviados obtiene una respuesta positiva.

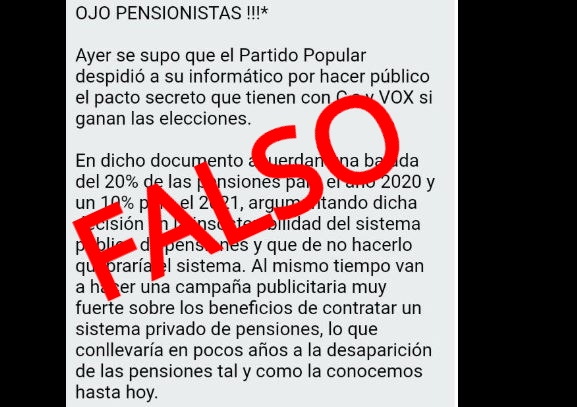

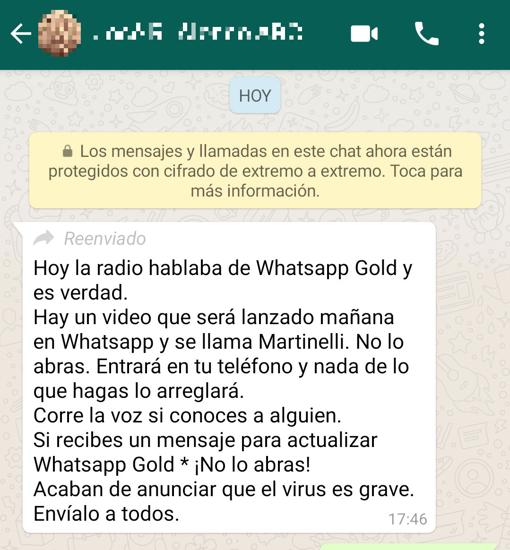

- 10. Hoaxes cadenas de correo iniciadas por empresas para poder recopilar las direcciones de correo electrónico de muchos de los usuarios y posteriormente hacer mailings, que constituirán a su vez spam. Se aprovechan de la bondad, la credulidad y la buena fe de los usuarios. Una cadena empieza cuando una empresa envía un mensaje del tipo “¡Cuidado, virus peligroso! Reenvía este mensaje a tus

- contactos” a millones de direcciones inventadas.

- Ante estas amenazas y fraudes podemos medir la calidad de los sistemas operativos, los distintos programas y aplicaciones por fortalezas y debilidades. Las vulnerabilidades son puntos débiles de un sistema que pueden ser utilizadas para atacarlo.

- Las empresas que desarrollan software van detectándolas y solucionándolas con actualizaciones. Si aún no han sido detectadas por las empresas desarrolladoras, un ciberdelincuente podría utilizarlas contra los equipos que tienen instalado ese software.

- Los propios usuarios también pueden informar de las vulnerabilidades a las

empresas, aunque éstas cuentan con departamentos dedicados

exclusivamente a la seguridad. - Microsoft publica periódicamente boletines de seguridad en los que podemos clasificar las vulnerabilidades detectadas, describir soluciones y proporcionar vínculos a las actualizaciones correspondientes de la afección del software.

*La clasificación de todas las posibles vulnerabilidades son:

- Crítica -> Vulnerabilidad que permite la posibilidad de una propagación de un gusano de Internet sin la acción del usuario.

- Importante -> Vulnerabilidad en la cual puede haber riesgo de la confidencialidad, integridad o disponibilidad de los datos de los usuarios, y por otro lado la integridad de los recursos de procesamiento.

- Moderada-> Vulnerabilidad que afectar a configuraciones predeterminadas.

- Baja -> Vulnerabilidad con impacto mínimo y muy complicado de aprovechar.

A

VIRUS